مفتاح إدارة شبكة الهيكل ذو الحجم الصغير

سمات

● مصنعة من الفولاذ سماكة 1.2 ملم

● تشطيب باللون الأسود فاين تكس.

● يمكن الوصول إليها بسهولة من الأمام والخلف والعلوي.

● فتحات قاضية في الخلف للسماح بدخول الكابل.

● حجم صغير

● التوصيل والتشغيل

تحديد

| سعة تحويل (تيرابايت/ثانية) | 89/516 |

| معدل الشحن (ميجابايت في الثانية) | 34,560 |

| فتحات الخدمة | 8 |

| تبديل النسيج فتحات الوحدة النمطية | 6 |

| هندسة النسيج | بنية الإغلاق، وتبديل الخلايا، وVQ، والمخزن المؤقت الكبير الموزع |

| تصميم تدفق الهواء | صارمة من الأمام إلى الخلف |

| المحاكاة الافتراضية للجهاز | النظام الافتراضي (VS) |

| نظام التبديل العنقودي (CSS)2 | |

| النسيج الافتراضي الفائق (SVF)3 | |

| المحاكاة الافتراضية للشبكة | م-لاج |

| زغردة | |

| التوجيه والجسور VxLAN | |

| EVPN | |

| QinQ في VXLAN | |

| الوعي بالجهاز الظاهري | تحكم رشيق |

| تقارب الشبكة | FCoE |

| DCBX، PFC، وETS | |

| ربط مركز البيانات | BGP-EVN |

| شبكة إيثرنت الافتراضية (EVN) للتوصيلات البينية لشبكة الطبقة الثانية بين التيار المستمر | |

| قابلية البرمجة | تدفق مفتوح |

| برمجة سياسة الجوار الأوروبية | |

| برمجة او بي اس | |

| تم إصدار المكونات الإضافية Puppet وAnsible وOVSDB على مواقع الويب مفتوحة المصدر | |

| حاوية Linux للبرمجة مفتوحة المصدر والتخصيص | |

| تحليل حركة المرور | نتستريم |

| sFlow القائم على الأجهزة | |

| شبكة محلية ظاهرية | إضافة واجهات الوصول والصندوق والواجهات المختلطة إلى شبكات VLAN |

| شبكة محلية ظاهرية افتراضية | |

| تشينك | |

| مكس شبكة محلية ظاهرية | |

| GVRP | |

| عنوان ماك | التعلم الديناميكي وشيخوخة عناوين MAC |

| إدخالات عنوان MAC الثابتة والديناميكية والثقب الأسود | |

| تصفية الحزم بناءً على عناوين MAC المصدر | |

| تحديد عنوان MAC استنادًا إلى المنافذ وشبكات VLAN | |

| توجيه IP | بروتوكولات التوجيه IPv4، مثل RIP وOSPF وIS-IS وBGP |

| بروتوكولات توجيه IPv6، مثل RIPng وOSPFv3 وISISv6 وBGP4+ | |

| تجزئة حزمة IP وإعادة تجميعها | |

| IPv6 | IPv6 عبر VXLAN |

| IPv6 عبر IPv4 | |

| اكتشاف جوار IPv6 (ND) | |

| اكتشاف مسار وحدة الإرسال الكبرى (PMTU) | |

| TCP6، وping IPv6، وTracert IPv6، ومقبس IPv6، وUDP6، وRaw IP6 | |

| البث المتعدد | IGMP، PIM-SM، PIM-DM، MSDP، وMBGP |

| استطلاع IGMP | |

| وكيل IGMP | |

| إجازة سريعة لواجهات أعضاء البث المتعدد | |

| قمع حركة البث المتعدد | |

| شبكة محلية ظاهرية (VLAN) متعددة البث | |

| MPLS | وظائف MPLS الأساسية |

| MPLS VPN/VPLS/VPLS عبر GRE | |

| مصداقية | بروتوكول التحكم في تجميع الارتباط (LACP) |

| STP، RSTP، VBST، وMSTP | |

| حماية BPDU، وحماية الجذر، وحماية الحلقة | |

| الارتباط الذكي والمثيل المتعدد | |

| بروتوكول اكتشاف ارتباط الجهاز (DLDP) | |

| تبديل حماية حلقة إيثرنت (ERPS، G.8032) | |

| كشف إعادة التوجيه ثنائي الاتجاه المعتمد على الأجهزة (BFD) | |

| موازنة التحميل VRRP وVRRP وBFD لـ VRRP | |

| BFD للمسار BGP/IS-IS/OSPF/الثابت | |

| ترقية البرامج أثناء الخدمة (ISSU) | |

| توجيه القطاع (SR) | |

| جودة الخدمة | تصنيف حركة المرور بناءً على معلومات الطبقة الثانية والطبقة الثالثة والرابعة والمعلومات ذات الأولوية |

| تشمل الإجراءات ACL، وCAR، وإعادة وضع العلامات | |

| أوضاع جدولة قائمة الانتظار مثل PQ وWFQ وPQ + WRR | |

| آليات تجنب الازدحام، بما في ذلك WRED وإسقاط الذيل | |

| تشكيل حركة المرور | |

| التشغيل والصيانة | إيي 1588v2 |

| خوارزمية حفظ الحزم للإنترنت (iPCA) | |

| موازنة الحمل الديناميكي (DLB) | |

| تحديد أولويات الحزمة الديناميكية (DPP) | |

| كشف المسار على مستوى الشبكة | |

| الكشف عن المخزن المؤقت على مستوى ميكروثانية | |

| إعدادات والصيانة | محطات وحدة التحكم، وTelnet، وSSH |

| بروتوكولات إدارة الشبكة، مثل SNMPv1/v2c/v3 | |

| تحميل الملفات وتنزيلها من خلال FTP وTFTP | |

| ترقية BootROM والترقية عن بعد | |

| بقع ساخنة | |

| سجلات عمليات المستخدم | |

| التزويد بدون لمس (ZTP) | |

| حماية والإدارة | مصادقة 802.1x |

| مصادقة RADIUS وHWTACACS لمستخدمي تسجيل الدخول | |

| التحكم في سلطة سطر الأوامر بناءً على مستويات المستخدم، مما يمنع المستخدمين غير المصرح لهم من استخدام الأوامر | |

| الدفاع ضد هجمات عنوان MAC، وعواصف البث، وهجمات حركة المرور الكثيفة | |

| بينغ وتتبع المسار | |

| مراقبة الشبكة عن بعد (RMON) | |

| أبعاد (العرض × العمق × الارتفاع، مم) | 442 × 813 × 752.85 (17 ش) |

| وزن الهيكل (فارغ) | <150 كجم (330 رطل) |

| جهد التشغيل | التيار المتردد: 90 فولت إلى 290 فولت تيار مستمر: -38.4 فولت إلى -72 فولت الجهد العالي للتيار المستمر: 240 فولت |

| الأعلى.مزود الطاقة | 12,000 واط |

التطبيقات

تستخدم على نطاق واسع في:

● تستخدم على نطاق واسع في:

● المدينة الذكية، الفندق،

● الشبكات المؤسسية

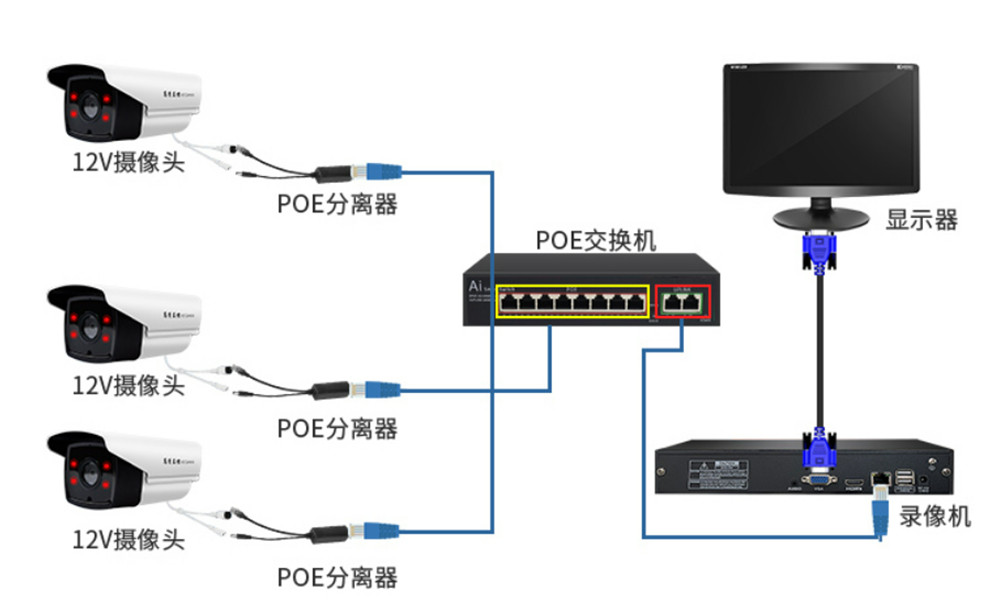

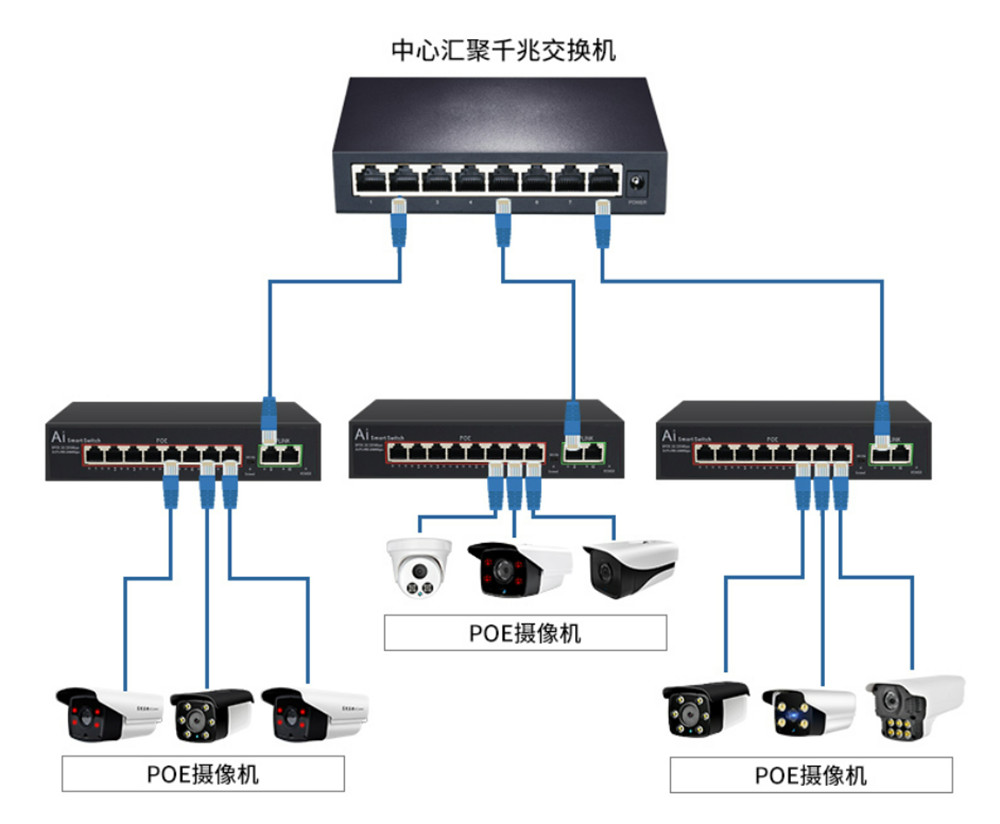

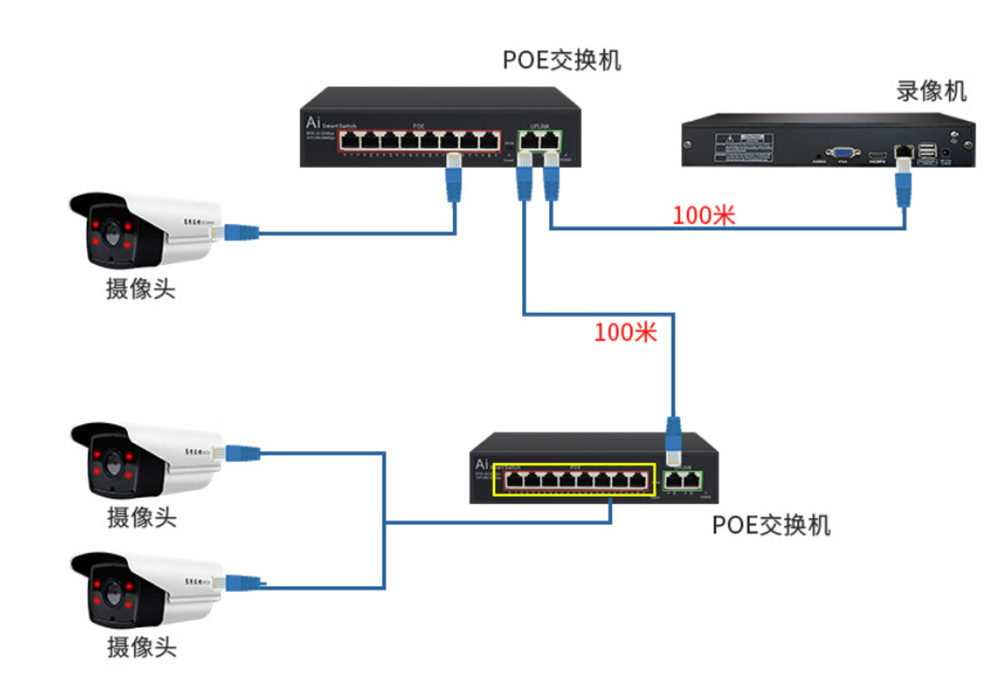

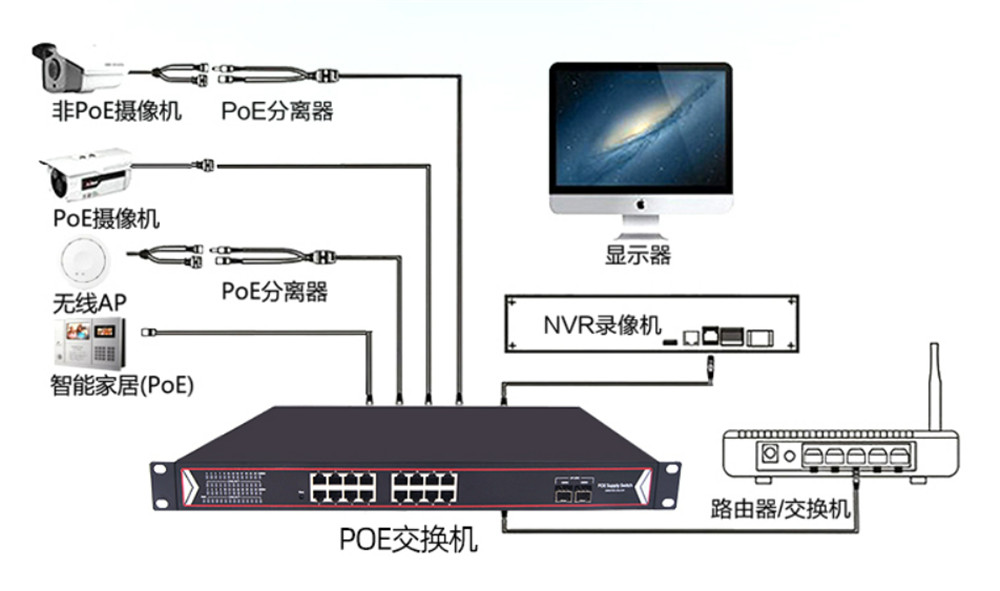

● المراقبة الأمنية

● غرفة الحاسوب بالمدرسة

● التغطية اللاسلكية

● نظام الأتمتة الصناعية

● هاتف IP (نظام عقد المؤتمرات عن بعد)، وما إلى ذلك.

اكتب رسالتك هنا وأرسلها لنا